Samsung bestreitet Datenlücke in Sicherheitslösung Knox

Angeblich auf eine nicht vorgesehen Weise verwendet der Entdecker der Schwachstelle eine Netzwerkfunktion von Android. Weder Knox noch Android seien fehlerhaft, erklären Google und Samsung. Für jede in Knox installierte App empfiehlt Samsung die Einrichtung eines VPN-Tunnels.

In einer gemeinsamen Erklärung haben Google und Samsung dementiert, dass ein Datenleck in Samsungs Sicherheitslösung Knox steckt. Sie reagieren damit auf die Entdeckung einer Lücke von Sicherheitsforschern der israelischen Ben-Gurion-Universität, wonach Malware angeblich E-Mails mitlesen und Datenkommunikation aufzeichnen könne, obwohl sie verschlüsselt sind.

Der Doktorand Mordechai Guri hatte die Schwachstelle Ende Dezember veröffentlich. Er stellte Samsung die technischen Details zur Verfügung. Ihm zufolge kann eine App, die außerhalb der Samsung-Software installiert wurde, die Sicherheitsvorkehrungen von Knox umgehen.

Guri nutzte Google und Samsung zufolge eine legitime Netzwerkfunktion von Android auf eine nicht vorgesehene Weise. Das dadurch die Möglichkeit besteht, verschlüsselte Kommunikation abzufangen, bestätigen die beiden Firmen, aber es handle sich weder um einen Fehler in Android noch in Knox.

“Es wurde weder ein Fehler noch ein Bug in Samsung Knox oder Android aufgedeckt, sondern ein klassischer Man-in-the-Middle-Angriff, der von jedem Punkt des Netzwerks aus möglich ist, um unverschlüsselte Anwendungsdaten auszulesen”, heißt es in einem Eintrag von Google und Samsung im Knox-Blog.

Wenn in Knox installierte Apps die Verschlüsselung per Secure Socket Layer (SSL) unterstützen, ließen sich solche Angriffe verhindern, heißt es weiter in dem Blog. Darüber hinaus zitieren Google und Samsung Professor Patrick Traynor vom Georgia Institute of Technology, dem zufolge das Problem auch durch die richtige Einstellung der in Knox zur Verfügung stehenden Mechanismen behoben werden kann.

Knox-Nutzer sollen laut einer Empfehlung von Samsung über die enthaltene Verwaltungsfunktion die Änderung von Sicherheitseinstellungen unterbinden. Die Funktion “Per-App-VPN” sollte zusätzlich aktiviert werden, sie leitet den Datenverkehr einer bestimmten Anwendung durch einen VPN-Tunnel.

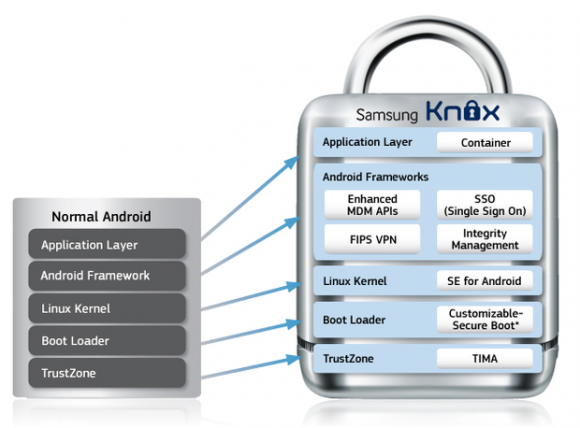

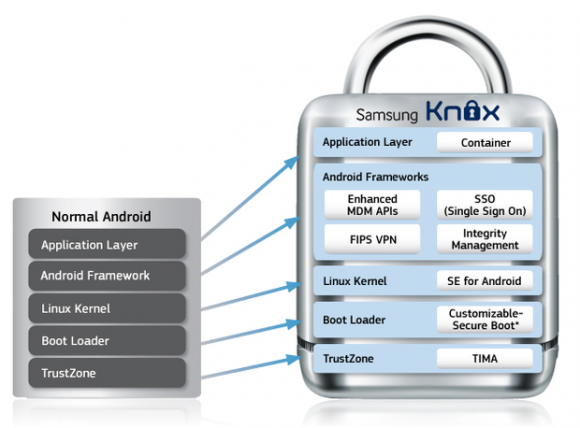

Samsung will mit Knox sicherheitsbewusste Firmen, die bislang hauptsächlich auf BlackBerry-Lösungen setzten für sich gewinnen. Darunter zählt auch das US-Verteidigungsministerium, das die Samsung-Software bereits als tauglich für den Einsatz in Regierungsbehörden erklärt hat. Die Sicherheitsplattform umfasst hochstufige Verschlüsselung, ein VPN und eine Möglichkeit, persönliche und geschäftliche Daten auf einem Gerät strikt zu trennen. Knox baut auf dem von der US National Security Agency (NSA) entwickelten Security Enhanced Android (SE Android) auf.

[mit Material von Stefan Beiersmann, ZDNet.de]

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.