IT-Security-Markt im Umbruch

Mit Technologien wie Industrie 4.0, IoT, Data Analytics, Mobile Enterprise und Cloud Computing hat sich die Architektur von Sicherheitslösungen stark verändert. Darauf haben sich die Anbieter eingestellt, wie der aktuelle, auf den deutschen Markt ausgerichtete “Security Vendor Benchmark 2017” der Experton Group zeigt.

Die zunehmende firmenübergreifende Vernetzung von IT-Systemen hat auch ihre Spuren in der Security-Infrastruktur hinterlassen. So gehen die Berater der Experton Group davon aus, dass sich die Anzahl der Angriffspunkte, die Art der Angriffe und die auftretenden Sicherheitsvorfälle weiter zunehmen werden. Zugleich würden sich auch die Ressourcen und Rahmenbedingungen für die Umsetzung von Security-Maßnahmen in den Unternehmen dynamisch entwickeln.

Hinzu kommt nach Ansicht der Experten, dass auf der Basis erweiterter Wertschöpfungsketten immer mehr Daten von Kunden und Partnern in internen Netzwerken verarbeitet oder mit Kunden oder Partnern in Echtzeit ausgetauscht werden. Als Antwort auf das Auslagern von Services in die Cloud wie auch auf die vielfach virtualisierten Systeme und IT-Layer sehen die Berater die Einführung eines IT-Sicherheits- und Risk-Managements wie auch die Weiterentwicklung klassischer Security-Maßnahmen zu einem modernisierten Cyber-Security-Konzept. Dabei sei es auch unerlässlich, in ein modernes Sicherheits- und Abwehrkonzept Risiko-Analysen, Analytics und künstliche Intelligenz einzubeziehen.

IT-Security – nicht eine Frage des ob, sondern des wie

Die Experton Group ist überzeugt, dass das Thema Security in den Unternehmen angekommen ist. Gerade in international tätigen wie auch in den durch staatliche Aufsichtsorgane kontrollierten Unternehmen, zum Beispiel Finanzdienstleistern oder Energieversorgern, werden Security-Maßnahmen umgesetzt, allerdings in unterschiedlichem Umfang. Die Geschäftsleitung ist dabei gefordert, mehr Verantwortung bei der Umsetzung von IT-Sicherheitsmaßnahmen zu übernehmen und damit auch deren Akzeptanz im Unternehmen zu stärken. Zugleich sei zu beobachten, dass bei der IT-Security eine immer stärkere Differenzierung zwischen dem operativen Teil und der Governance stattfindet.

“Sowohl die untersuchten Services als auch Softwarelösungen erweisen sich als durchaus reif”, erklärt Frank Schmeiler, Research Director der Experton Group. “Besonders der Identity- und Asset-Management-Markt erlebt derzeit eine lebhafte Nachfrage. Neben Verschlüsselung ist die Identifizierung von Benutzern und deren sichere Authentifizierung das zweite große Standbein der Informationssicherheit.”

Durch die immer stärkere Vernetzung und den Ausbau der Zusammenarbeit über Webdienste erhalte Identity und Access Management weitere Impulse. Der Trend gehe dabei eindeutig zu Lösungen für Single Sign-on (SS0), mit denen sich der Benutzer bei Anwendungen nicht mehr ständig neu anmelden müsse.

Da neuere Konzepte wie Advanced Persistent Threats (APT) sowie Pervasive Security und Predictive Security beim Großteil der deutschen Unternehmen noch keine Rolle spielen, wurden diese Segmente beim aktuellen Benchmark nicht berücksichtig. “Im kommenden Security Vendor Benchmark 2018 werden aber beide Themenbereiche abgebildet sein, da sie aufgrund der zunehmend heterogeneren Bedrohungslagen zu vitalen Bausteinen einer Security-Strategie werden müssen“, sagt Frank Schmeiler.

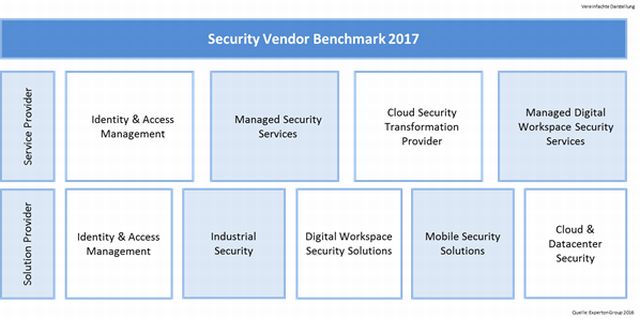

Bei der aktuellen Studie wurden insgesamt 111 Anbieter aus den Bereichen Services und Solutions bewertet. Zu den Solution Providern zählen: Cloud & Datacenter Security, Industrial Security, Digital Workspace Security Solutions, und Mobile Security Solutions. Den Service Providern wurden folgende Themen zugeordnet: Managed Security Services, Cloud Security Transformation Providers, Managed Digital Workspace Security Services. Bei Identity und Access Management gibt es sowohl Solutions als auch Services.

Identity & Access Management wird immer wichtiger

Zwei der acht Security-Kategorien werden aufgrund ihrer besonderen Bedeutung detaillierter vorgestellt: Identity und Access Management (IAM) und Mobile Security. Für den hohen Stellenwert von IAM gibt handfeste Gründe: In vielen Unternehmen nimmt die Anzahl der Benutzer, Geräte und Dienste kontinuierlich zu, wodurch immer mehr digitale Identitäten verwaltet werden müssen.

Hinzu kommen neue Anwendungsfelder der IT, für die Kunden, externe Partner und Maschinen eine digitale Identität benötigen. All diese Identitäten erlauben den Zugang zu firmeninternen Daten, Geräten und Diensten und sollten daher bestmöglich abgesichert werden.

Allerdings haben die Berater der Experton Group die Erfahrung gemacht, dass IAM-Lösungen bisher nur zögerlich eingeführt werden und wenn, dann nur in wenigen Teilbereichen. Mithilfe von passenden IAM-Lösungen lassen sich ihnen zufolge jedoch die größten Hindernisse aus dem Weg schaffen:

- Komplexität: Durch die Vielzahl an notwendigen Zugriffskontrollen, Regeln und Berechtigungen gestaltet sich die Identitätsverwaltung sehr kompliziert und ist eine Quelle von Fehlern. Eine gute IAM-Lösung unterstützt den Anwender mit Berichten und Mustern, die sich bei der Einführung nach den eigenen Bedürfnissen anpassen lassen.

- Dynamik: Neu hinzukommende Benutzer, Geräte, Dienste, Projekte und Aufgaben erfordern dynamische Änderungen im IAM. Eine gute IAM-Lösung ist flexibel und unterstützt den Anwender bei erforderlichen Anpassungen.

- Compliance: Eine Vielzahl von Vorschriften regelt das Identitätsmanagement. Eine gute Lösung bietet dem Anwender passende Muster-Richtlinien und Berichtsvorlagen.

Inhouse-Betrieb versus IAM-as-a-Service

Unternehmen haben bei der Umsetzung von Identity und Access Management die Wahl, die Lösung intern zu betreiben oder sie in Form von Services zu beziehen. Wenn sich ein Unternehmen für den Inhouse-Betrieb der IAM-Lösung entscheidet, wird häufig ein Implementierungspartner benötigt, die bei der Studie berücksichtigt wurden.

IBM und IoT – Alles dreht sich um Watson

Bei IBM dreht sich das gesamte IoT-Geschäft um die kognitive Plattform Watson IoT. Sie soll zusammen mit Bluemix, einer Art Cloud-Service-Baukasten, die unterschiedlichsten analytischen Dienste und Anwendungen ermöglichen.

Gerade mittelständische Unternehmen verfügen häufig nicht über genügend Erfahrung bei der Einführung und Integration einer IAM-Lösung. Die Alternative ist der Bezug von Services und Hosting über einen Provider, der die IAM-Lösung dann betreibt. Die Services reichen von Single Sign-On (SSO) bis hin zu kompletten IAM-as-a Service-Angeboten. Insgesamt identifizierte die Experton Group im deutschen Markt 27 relevante Anbieter für das Segment Identity & Access Management Solutions, von denen sich zwölf Provider im “Leader”-Quadranten positionieren konnten.

Mobile Security Solutions

Der Bereich Mobile Security wird durch die zunehmende Mobilisierung der Mitarbeiter vorangetrieben. Der Zugriff auf Unternehmensdaten von überall erfordert den Schutz der

zunehmend heterogenen Infrastruktur und Gerätelandschaft. Zudem stellen die fast ständig mit dem Internet verbundenen Endgeräte ein Sicherheitsrisiko dar.

“Mobile Security verlagert sich zunehmend vom Schutz der Endgeräte auf den ganzheitlichen Schutz von Inhalten, unabhängig davon ob der Mitarbeiter von unterwegs, aus der sicheren Office-Umgebung heraus oder aus der viel unsichereren Struktur eines öffentlichen WLANs auf die Unternehmensanwendung zugreift”, erklärt Frank Schmeiler.

Aufgrund dieser Entwicklungen setzen die IT-Abteilungen verstärkt auf die Trennung von Unternehmensinhalten und Bereitstellung über eine Containerlösung oder eine virtuelle Anwendung aus der Cloud. Letztere bietet eine höhere Sicherheit, weil die Daten gar nicht mehr auf das Endgerät gespielt werden, hat allerdings den Nachteil, dass der mobile Nutzer online sein muss, um überhaupt arbeitsfähig zu sein.

Optimierungsbedarf bei Logistikprozessen?

Die Lösung lautet: Dokumentenmanagement. Erfahren Sie im kostenlosen E-Book, wie ein Dokumentenmanagement-System (DMS) Ihnen helfen kann, Ihre Logistikprozesse zu verbessern – von der Artikelnummer bis zur Zustellung. Lesen Sie außerdem, wie Sie ein DMS auch im laufenden Betrieb zeit- und kostensparend implementieren können.

Auch das Angebots-Portfolio entwickelt sich weiter dynamisch. Basierend auf der aktuellen Bedrohungslage hat sich die Bewertung der Portfoliostärke unter Berücksichtigung der strategischen Ausrichtung auf drei Portfolio-Schwerpunkte fokussiert:

- Schutz der Firmendaten auf mobilen Endgeräten durch einen separierten Container. Das Mobile Content Management (MCM) ermöglicht die Trennung von Firmendaten in einem verschlüsselten Daten-Container auf dem Mobilgerät (Cloud-Speicherlösungen wurden nicht betrachtet) einschließlich zentralem DLP (Data Leakage Prevention). Das Mobile Application Management (MAM) ermöglicht das zentrale Verwalten von Apps über einen eigenen Enterprise App Store (EAS).

- Schutz vor allgemeinen oder gezielten externen Angriffen (Cyber Security) über das Internet. Dazu gehören Lösungen von Antivirus Software bis Advanced Threat Protection (ATP).

- Verschlüsselung der mobilen Kommunikation über das Mobilgerät. Hierzu gehört neben der End-to-End-Verschlüsselung von Emails und Messenger-Diensten auch explizit die Verschlüsselung von mobilen Sprachdiensten. Diese Bedrohung hat über Bluetooth immer mehr zugenommen, daher ist der Schutz von Telefonaten aus Sicht der Experton Group ein wichtiges Element einer umfassenden Sicherheitslösung für Mobilgeräte geworden.

- Vorhandensein einer Hochsicherheitslösung für besonders kritische Unternehmenssegmente mit gehärteten Endgeräten und Sicherheitszertifizierung von staatlichen Organen.