Ransomware LovxCrypt ist einfach aber wirkungsvoll

Die rein auf Windows Script-Sprachen basierende Erpresser-Software eignet sich sehr gut für die Schaffung neuer Varianten.

LovxCrypt nennt sich die neue Ransomware, die sich über einen E-Mail-Anhang verbreitet. Die Hacker geben vor, dass es sich bei der Datei um den Lebenslauf eines Bewerbers handelt. Obwohl dieser Trick bereits vielfach ausgenutzt wurde, fallen immer wieder Nutzer in Unternehmen auf den Trick herein.

Wie das Sicherheitsunternehmen Cylance berichtet ist LovxCrypt eine Variante der im April 2015 erstmals aufgetauchten Ransomware CrypVault. LovxCrypt ist eher einfach aufgebaut. Schon CrypVault beruhte auf Windows-Skriptsprachen. Für Cyberkriminelle ist es daher relativ leicht, durch geringfügige Veränderungen des Codes neue Varianten zu schaffen. “Wie üblich sehen wir Angreifer, die niedrig hängende Früchte pflücken wollen – mit ein wenig einfachem Code, um schnelles Geld zu machen”, kommentiert das Cylance Threat Guidance Team in einem Blog.

Die Spam-E-Mail transportiert LovxCrypt über ein angehängtes ZIP-Archiv, das eine Datei mit der Endung .CHM enthält. Das bezeichnet ein Format Microsofts für Windows-Hilfedateien. CHM-Dateien sind wiederum komprimierte Archive, die ihrerseits verschiedene Dateien enthalten können. Auf einen Doppelklick hin kann eine CHM-Datei JavaScript, VBScript und ein PowerShell-Script ausführen. Da es außerhalb des Browsers läuft, greifen wesentliche Sicherheitsvorkehrungen für die Scripts nicht, was die Beliebtheit dieses Formats bei Malware-Autoren erklärt.

Praxisleitfaden für den Schutz von Unternehmen vor Ransomware

Helge Husemann, Product Marketing Manager EMEA von Malwarebytes, stellt in diesem 60-minütigen Webinar (Aufzeichnung) die neue Sicherheitslösung Malwarebytes Endpoint Protection vor. Sie enthält ein mehrstufiges Sicherheitskonzept und bietet damit einen effektiven Schutz vor modernen Bedrohungen wie WannaCry, Petya und anderen.

Wie schon beim früheren CrypVault ist die Hauptkomponente eine Windows-Batchdatei, die alle Aktivitäten der Schadsoftware steuert. Dazu gehört die Konfiguration der GnuPG-Umgebung für die Verschlüsselung aller wesentlichen Dateien auf dem Computer des Opfers. Die Batchdatei fällt laut Cylance außerdem durch eine Art von Spaghetti-Code auf, der die Analyse erschweren soll. Selbst zufällige Zeichenfolgen seien mit enthalten, die mit der Aufgabe des Codes überhaupt nichts zu tun hätten. Sie dienten nur dazu, die Erkennung durch herkömmliche Antivirus-Signaturen zu vermeiden.

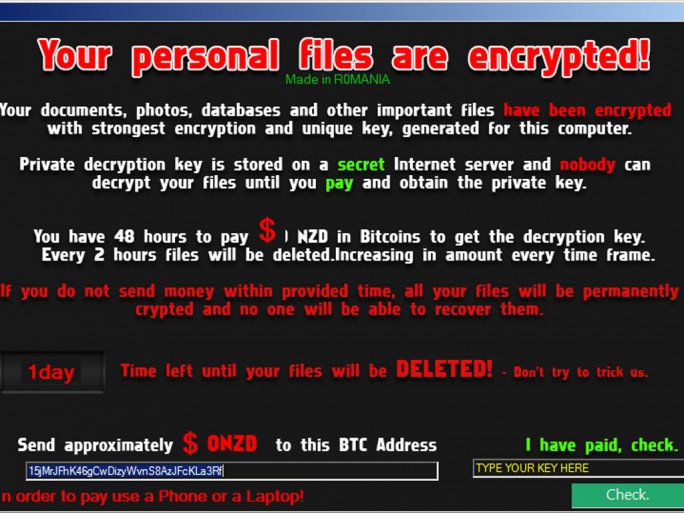

Nach der Verschlüsselung erzeugt die Ransomware eine Lösegeldforderung. Jeder Klick auf eine der verschlüsselten Dateien, die jetzt mit der Endung .LOVX versehen sind, präsentiert dem Opfer die Erklärung der Erpresser, dass er einen Schlüssel für die Dechiffrierung seiner Dateien benötigt.

“Wie wir gezeigt haben, ist eine funktionierende und effektive Ransomware wie LovxCrypt leicht zu schaffen durch die alleinige Kombination von Skriptsprachen sowie bekannten Verschlüsselungstools wie GnuPG”, schließen die Sicherheitsexperten aus ihrer Analyse. “Wir gehen davon aus, dass wir noch mehr solche Beispiele sehen werden.”

Cylance bietet mit Protect einen Malwareschutz der “nächsten Generation” an, der auf maschinellem Lernen basiert. Protect wurde demnach trainiert mit den “DNA-Markers von einer Milliarde bekannt bösartiger und einer Milliarde bekannt harmloser Dateien”. Bisherige Investitionen messen dem Unternehmen einen Wert von einer Milliarde Dollar zu. Wettbewerber werfen der Sicherheitsfirma allerdings vor, mit vorgetäuschter Malware um Kunden zu werben und unabhängige Tests zu verhindern.