Einblicke in Abläufe der Conti-Ransomware-Gruppe

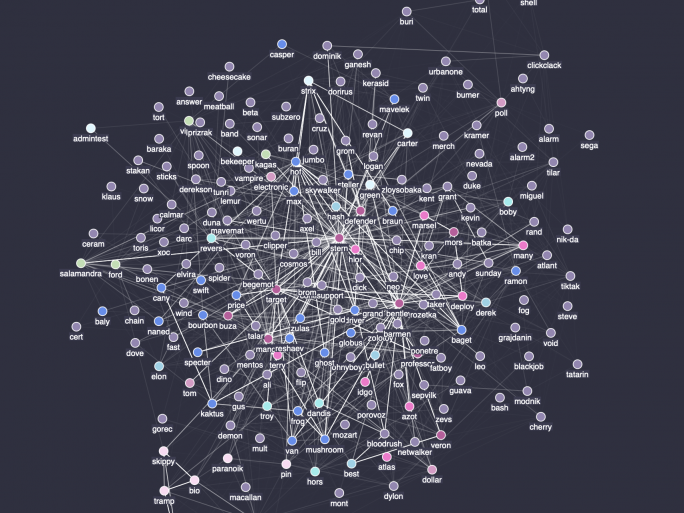

Ein dreidimensionales Modell visualisiert organisatorische Struktur der berüchtigten Ransomware-as-a-Service-Gruppe.

Die Sicherheitsforscher von Check Point Research (CPR) haben die organisatorische Struktur der berüchtigten Conti-Ransomware-Gruppe in einem dreidimensionalen Modell visualisiert. Hervorgehoben werden die Kerngruppen und Decknamen der wichtigsten Leute namens Stern, Bentley, Mango und Buza. Außerdem stellte sich heraus, dass die Hacker-Gruppe mehrere Büro-Räume in Russland betreibt.

Am 27. Februar 2022 wurde ein Cache mit Chat-Protokollen der Conti-Gruppe von einem angeblichen Insider ins Internet gestellt, der behauptete, die Unterstützung der Gruppe für die russische Invasion in der Ukraine zu beanstanden. CPR analysierte die durchgesickerten Dateien und fand heraus, dass die Ransomware-Gruppe wie ein großes Technologie-Unternehmen arbeitet. “Wir sehen Hunderte von Mitarbeitern in einer Hierarchie von Direktoren und erkennen eine Personalabteilung mit Mitarbeitern, die für verschiedene Abteilungen zuständig sind”, sagt Lotem Finkelsteen, Head of Threat Intelligence and Research bei Check Point Software Technologies.

Ransomware-as-a-Service

Conti ist eine Ransomware-as-a-Service-(RaaS)-Gruppe, die Kriminellen anbietet, den Zugang zu ihrer IT-Infrastruktur zu mieten, um Angriffe zu starten. Sicherheitsforschern zufolge hat Conti seinen Sitz in Russland und unterhält möglicherweise sogar Verbindungen zum russischen Geheimdienst. Conti wird für Ransomware-Angriffe auf Dutzende von Unternehmen verantwortlich gemacht, darunter der deutsche Touristik-Konzern FTI, dessen Daten sogar im Dark Net veröffentlicht wurden. Dieses Datenpaket enthielt Fotos von rund 250 Reisepässen und Ausweisen. Auch kritische Infrastrukturen, wie das irische Gesundheitswesen und andere Netzwerke von Ersthelfern, geraten ins Visier. Im Ukraine-Krieg bezieht die Gruppe ihre Stellung auf russischer Seite.