So lässt sich die Ausführung der neuen Ransomware verhindern

Offenbar sucht sie nach einer bestimmten Datei auf der lokalen Festplatte. Ist die vorhanden, wird der Verschlüsselungsvorgang gestoppt. Das können sich Anwender zunutze machen.

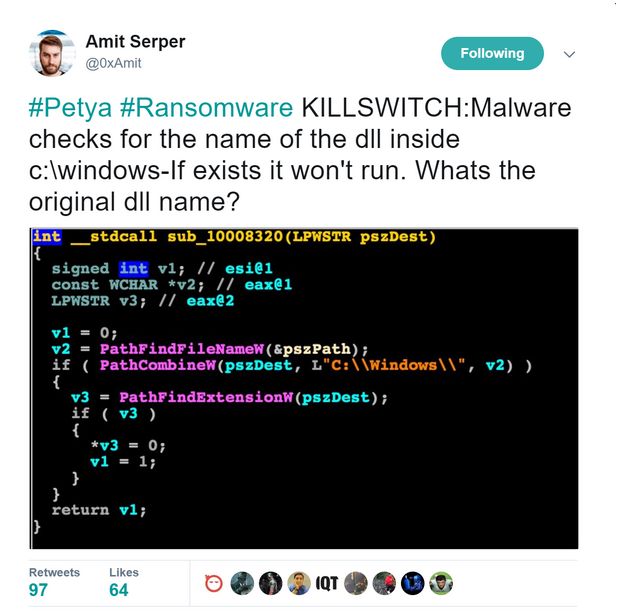

Der Sicherheitsforscher Amit Serper vom Anbieter Cybereason hat offenbar eine Möglichkeit gefunden, die Ausbreitung der aktuell kursierenden Ransomware zu verhindern. Seiner Ansicht nach handelt es sich – so wie auch von Kaspersky dargestellt – um eine neue Malware, die lediglich Bestandteile einer älteren, Petya genannten enthält. Erste Analysen des Angriffs waren womöglich auch deshalb davon ausgegangen, dass es sich um eine – je nach Untersuchung – mehr oder weniger stark modifizierte Variante der seit vergangenem Jahr bekannten Schadsoftware “Petya” handelt.

Nun scheint sich die Kaspersky-Sicht durchzusetzen. Der russische Sicherheitsanbieter sprach zuerst von “NotPetya” oder “Petna”. Er bezeichnet die Malware nun aber als “ExPetr”. Die Ransomware hat bereits zahlreiche Firmen und Organisationen in Russland und der Ukraine, aber auch in Mittel- und Westeuropa sowie USA getroffen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat auch vor Angriffen auf deutsche Einrichtungen gewarnt.

Europol und Interpol ermitteln bereits. Der Mail-Provider Posteo hat inzwischen das von den Hintermännern bei ihm für Bitcoin-Zahlungen eingerichtet Konto gesperrt. Zahlungen sind damit nicht mehr möglich. Sicherheitsexperten raten von ihnen ohnehin ab.

Laut Amit Serper sucht die Malware nach einer bestimmten Datei auf der lokalen Festplatte und bricht die Verschlüsselungsroutine ab, wenn diese Datei bereist existiert. Wie Bleeping Computer berichtet, wurden Serpers Erkenntnisse inzwischen von Kollegen von PT Security, TrustedSec und Emsisoft bestätigt. Laut Serper ist es daher möglich, die Ausbreitung der Schadsoftware zu verhindern, wenn diese Datei auf dem PC erstellt und in den Read-only-Modus versetzt wird. Das verhindert zwar nicht, dass die Malware installiert wird, stoppt aber deren Aktivitäten. Die Maßnahme ähnelt damit einer Impfung.

Nutzer oder Administratoren sollen dazu eine Datei mit dem Namen perfc im Verzeichnis C:\Windows erstellen und dafür den Lesemodus einstellen. Eine von Lawrence Abrams erstellte Batch-Datei kann diese Aufgabe ebenfalls übernehmen. Sie wird von Bleeping Computer zum Download angeboten. Außerdem hält die Seite eine ausführliche Beschreibung bereit, wie sich die Datei manuell erstellen lässt.

Wie man gefährliche E-Mails identifiziert

Gefälschte E-Mails enthalten häufig Viren oder andere Angreifer. Oft sollen auch private und sensible Daten gestohlen werden. Anhand weniger Kriterien lassen sich gefährliche E-Mails jedoch schnell erkennen.

Experten raten zudem dringend, alle verfügbaren Updates von Windows einzuspielen. Sie machen den schon von WannaCry als Einfallstor genutzten Exploit EternalBlue verantwortlich. Die damit ausgenutzte Sicherheitslücke hatte Microsoft bereits im März mit dem Sicherheits-Bulletin MS17-010 geschlossen. Den hatte der Software-Anbieter als “kritisch” eingestuft. Die nun betroffenen Unternehmen haben das aber offenbar anders gesehen.

Tipp: Wie gut kennen Sie die Geschichte der Computer-Viren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.