Krypto-inspirierter Magecart-Skimmer

Malwarebytes hat einen Skimmer entdeckt, der das “Mr.SNIFFA”-Framework verwendet und auf E-Commerce-Websites und deren Kunden abzielt.

Das Threat Intelligence Team von Malwarebytes hat einen Magecart-Skimmer identifiziert, der das mr.SNIFFA-Toolkit nutzt und auf E-Commerce-Webseiten und deren Kunden abzielt.

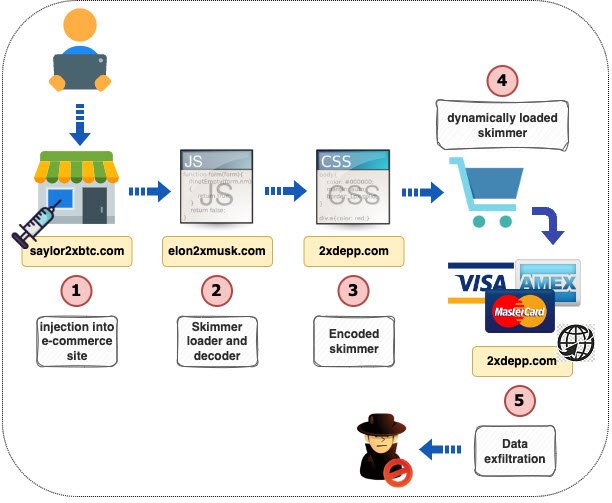

Der entdeckte Skimmer setzt verschiedene Verschleierungstechniken sowie Steganografie ein, um schädliche Codes zu verbreiten und gestohlene Kreditkartendaten zu exfiltrieren. In der Regel wählen Magecart-Bedrohungsakteure Domain-Namen nach Bibliotheken von Drittanbietern oder Google Analytics. In diesem Fall bezog sich die Skimmer-Domain jedoch auf öffentliche Personen oder Namen, die in der Welt der Kryptowährungen bekannt sind.

Malwarebytes untersuchte die Infrastruktur des Skimmers bei dem in Russland ansässigen Provider DDoS-Guard näher und stieß dabei auf eine Reihe anderer bösartiger Domains sowie auf eine Art digitales Verbrecherparadies für gestohlene Kreditkartendaten, Kryptowährungsbetrug, Bitcoin-Mixer sowie Malware-Verteilungsseiten. Technischen Details zum Skimmer und dessen Ökosystem gibt es im aktuellen Bericht von Malwarebytes.

Magecart kurz erklärt

Magecart ist ein Malware-Framework, mit dem Kreditkarteninformationen von kompromittierten eCommerce-Websites gestohlen werden sollen. Es wird bei kriminellen Aktivitäten eingesetzt und ist ein ausgeklügeltes Implantat, das auf Relais, Befehls- und Kontrollmechanismen und Anonymisierern aufbaut, um Kreditkarteninformationen von E-Commerce-Kunden zu stehlen. Die erste Stufe ist in der Regel in Javascript implementiert, das in eine kompromittierte Kassenseite integriert ist. Es kopiert Daten aus “Eingabefeldern” und sendet sie an ein Relais, das Kreditkarten von einer Teilmenge der kompromittierten eCommerce-Seiten sammelt und an Command-and-Control-Server weiterleitet.