Microsoft steigt bei Advanced Thread Analytics ein

Vergangenes Jahr hatte Microsoft Aorata übernommen und stellt jetzt auf der Ignite ein neues Produkt vor, das Anomalien in einem Unternehmensnetzwerk analysiert und so verhindert, dass Angreifer Informationen abgreifen.

Microsoft stellt eine neue Sicherheitslösung vor. Mit Microsoft Advanced Threat Analytics (ATA) können Unternehmen möglicherweise bösartige Vorgänge im Unternehmensnetzwerk identifizieren, analysieren und verhindern. Die auf der Entwicklerkonferenz Ignite vorgestellte Lösung ist ab sofort als Preview verfügbar. Das Produkt basiert auf der Technolgoie des Sicherheitsunternehmens Aorata, das Microsoft In November vergangenen Jahres übernommen hatte.

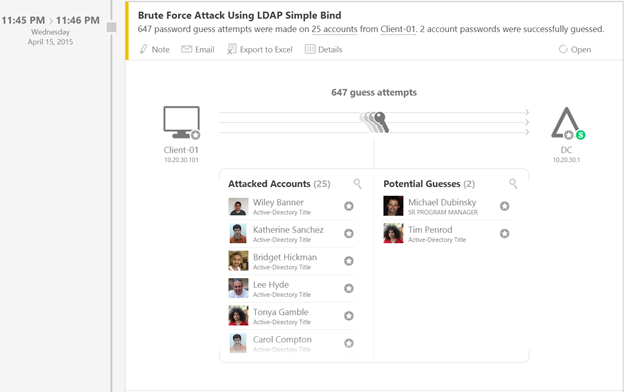

ATA kombiniert als reine On-Premise-Lösung die Analyse von Log-Files, Deep Packe Inspection und auch Informationen aus Active Directory. Durch die Auswertung der Daten aus Active Directory lassen sich zum Beispiel Nutzer identifzieren, die sich zu ungewöhnlichen Zeiten von unbekannten Rechnern oder an ungewöhnlichen Orten in das System einloggen. Diese ungewöhnlichen Vorgänge werden über einen Algorithmus für Maschinen-Lernen aufgespürt und mit normalen Verhalten verglichen.

Ergänzt wird die neue Sicherheitssuite mit einem Deep Packet Inspection (DPI), damit können bestimmte Angriffs-Techniken, die zum Beispiel mit gestohlenen Nutzerdaten agieren, aufgespürt werden. Über DPI kommt auch wieder ein Signatur-basierte Sicherheitsfunktion hinzu.

Immer mehr Unternehmen wie HP, das zusammen mit FireEye einen Consultant-Service anbietet, IBM, Symantec, Cisco oder inzwischen auch der BI-Spezialist SAS bieten inzwischen solche Lösungen, mit denen sich ungewöhnliche Verhalten im Unternehmensnetzwerk identifizieren lassen. Nachdem immer mehr Angriffe nicht mehr Signatur-basiert ablaufen, sondern über ausgefeilte Techniken durchgeführt werden, werden solche Lösungen auch immer wichtiger. Häufig verwenden Angreifer auch gestohlene Signaturen, um in die Unternehmensnetzwerke zu gelangen. Nicht selten beobachten Angreifer ein Unternehmensnetzwerk über mehrere Wochen, bevor Daten gestohlen werden oder anderweitige Aktionen durchgeführt werden.

Auch von Microsoft gibt es bereits eine Lösung, die in diese Richtung geht. So hatte Microsoft vergangenes Jahr einen heuristischen Dienst für Azure Active Directory vorgestellt. Über diesen Dienst konnten Anwender bislang aber nur auffälliges Verhalten feststellen, nachdem es aufgetreten war. Es ist auch nicht geeignet, um einen laufenden Angriff zu erkennen oder abzuwehren. Dank der neuen Kombination mit Deep Packet Inspection können auch legitim scheinende Angriffe aufgedeckt werden.

Nachdem nach wie vor auch von Mitarbeitern ein erhöhtes Sicherheitsrisiko ausgeht, will Microsoft auch den Bereich Data Loss Prevention nachbessern. Daher will Microsoft, wie es auf der Ignite bekannt gab, die Outlook-App für Android und iPhone noch in diesem Quartal mit Funktionen ausstatten, die versehentliches oder vorsätzliches Weiterleiten von vertraulichen Informationen via Mail unterbindet. Voraussetzung für dieses Feature ist allerdings, dass die Lösung über Intune verwaltet wird. Sicherheitsverantwortliche können darüber verhindern, dass bestimmte Dokumente kopiert oder als Attachment weitergeleitet werden.

Des weiteren sorgt ein Update für Azure Rights Management Serices dafür, dass Anwender jetzt nicht nur wie bisher festlegen können, wer ein Dokument öffnen darf, sondern nun ist es auch möglich, genau nach zu verfolgen, wer was mit einem Dokument gemacht hat und gegebenenfalls den Zugriff verhindern. Auf einem Dashboard sieht der Sender über die IP-Adresse, wo ein Dokument geöffnet wird. Erscheinen hier ungewöhnliche Uhrzeiten oder unvorhergesehen Orte, kann der Besitzer des Dokuments den Zugriff verhindern. Der Besitzer kann dann auch festlegen, dass bei jedem Öffnen ein Password eingegeben werden muss, oder er kann bestimmen, dass der Adressant das Dokument in einem bestimmten Zeitraum geöffnet werden muss.

Wie Idan Plotnik, Principal Group Manager des Microsoft Advanced Threat Analytics Teams und ehemaliger CEO von Aorato in einem Blog erklärt, wird für das neue Advanced Thread Analytics von Microsoft sämtlicher Traffic, der mit Active Driectory zusammenhängt in Microsoft ATA kopiert, dadurch bleibt das Tool für Angreifer unsichtbar. Dann startet die Analyse dieses Traffics und speichert diese Informationen innerhalb des Unternehmens. Anhand dieser Daten ‘lernt’ die Lösung, wie ein normale Verhalten im Netzwerk aussieht. Verhalten, das von diesen gelernten Mustern abweicht, wird dann gemeldet.

Die Gesichter hinter der Malware – Wer sind die berühmtesten Hacker? Stellen Sie Ihr Wissen auf silicon.de unter Beweis!