Immer mehr Malware für Spectre und Meldtown

Unklar ist, ob die Malware-Samples die drei Lücken erfolgreich ausnutzen können. Dennoch steigt die der Schädlinge mit Bezug zu Meltdown/Spectre seit Januar.

Hacker experimentieren offenbar mit Malware, die in der Lage sein könnte, die CPU-Sicherheitslücken Meltdown und Spectre auszunutzen. Das meldet zumindest das Magdeburger Testinstitut AV-Test. Es will seit Anfang Januar 139 verschiedene Malware-Samples identifiziert haben, “die in einem Zusammenhang mit der kürzlich entdeckten Verwundbarkeit in Prozessoren stehen”, twitterte AV-Test.

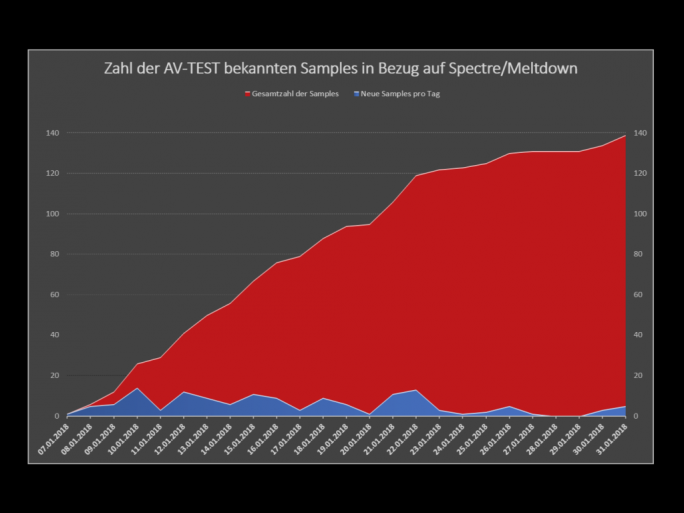

Einem ebenfalls veröffentlichten Diagramm zufolge nimmt die Zahl der Samples von Spectre/Meltdown-Malware seit dem 7. Januar kontinuierlich zu. Allerdings schwächte sich das Wachstum und damit auch die Zahl der neuen Samples pro Tag in der letzten Januar-Woche ab.

Auf Google+ stellte AV-Test zudem SHA256-Hashes der fraglichen Samples zur Verfügung. Laut Googles Virus Total sollen zumindest einige Antivirenlösungen die Samples als Schadsoftware einstufen.

Die drei Sicherheitslücken, die die als Meltdown und Spectre bezeichneten Angriffe ermöglichen, sind seit 3. Januar bekannt. Seitdem veröffentlichten Software- und Hardwareanbieter zahlreiche Patches – mit unterschiedlichem Erfolg. Intel zog zuletzt vor allem die für Spectre benötigten Microcode-Updates aufgrund von Fehlern zurück. Das veranlasste sogar Microsoft, einen Patch bereitzustellen, der einen früheren Windows-Patch für Spectre deaktiviert.

Generell gilt derzeit, dass sich Meltdown-Angriffe per Software-Update abfangen lassen. Vor einem der beiden Spectre-Angriffe sind Nutzer jedoch nur geschützt, falls sie auch ein Microcode-Update von Intel erhalten. Das will Intel zwar inzwischen für einige seiner Prozessoren entwickelt haben – für die Verteilung sind jedoch die PC- und Mainboard-Hersteller zuständig. Und die haben vielfach noch nicht reagiert oder bereits angekündigt, vor allem ältere Prozessoren wie Broadwell und Haswell, nicht mehr zu unterstützen – obwohl Intel auch für diese Chips Patches entwickelt.

Apple und andere Hersteller betonten zudem, dass sich die Lücken nur schwer ausnutzen lassen. Denkbar sind Sicherheitsforschern zufolge jedoch Angriffe auf Browser, die von den meisten Anbietern inzwischen erfolgreich gepatcht wurden. Laut AV-Test liegt mindestens ein Proof-of-Concept-Angriff auf Webbrowser vor. Auch die meisten der 139 Samples basierten auf Beispielcode, der im Internet veröffentlicht worden sei.

Im Gespräch mit ZDNet USA sagte AV-Test-CEO Andreas Marx, jedes der bisher entdeckten 139 Samples nehme lediglich eine der drei Anfälligkeiten ins Visier. Obwohl alle Dateien den “problematischen Programmcode” enthielten, könne er nicht bestätigen, dass alle die Schwachstellen erfolgreich ausnutzen. Seiner Ansicht nach suchen die Malware-Autoren noch nach dem besten Weg, Informationen von Computern und vor allem aus Browsern auszulesen.

[mit Material von Liam Tung, ZDNet.com]

Tipp: Wie gut kennen Sie die Geschichte der Computer-Viren? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de.